ELGA im Visier von Kriminellen

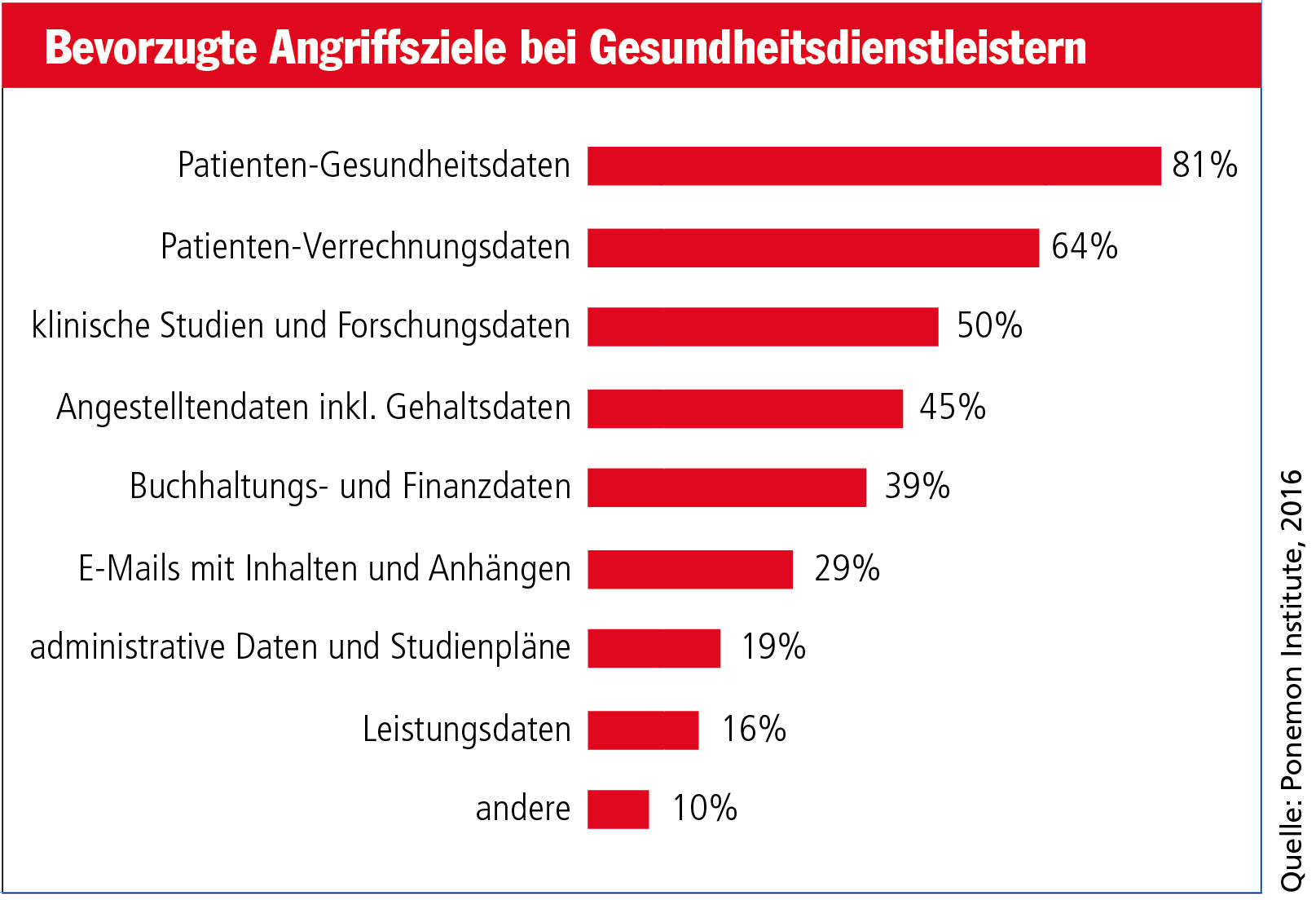

Die Wiener Ärztekammer steht dem Einsatz moderner Informationstechnologien im österreichischen Gesundheitssystem positiv gegenüber – sofern gewisse Bedingungen erfüllt werden. Dazu gehört an erster Stelle die Sicherheit der sensiblen Patientendaten. Doch durch ELGA haben sich die Angriffsfläche und die Auswirkungsbreite von Cyberattacken auf Gesundheitsdaten stark erhöht. Mit einem erfolgreichen Angriff können nunmehr großflächig die Gesundheitsdaten aller ELGA-Teilnehmer kompromittiert werden, und das mit fatalen Folgen.

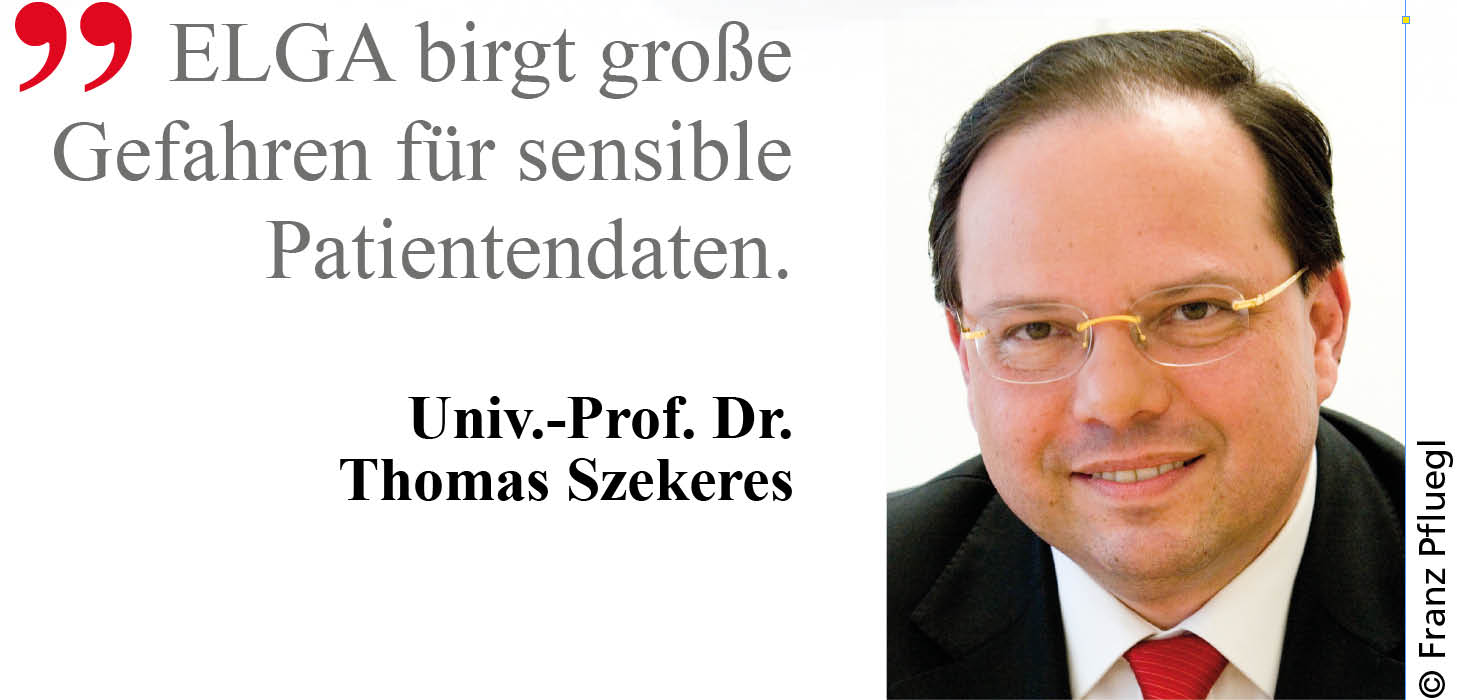

„Denn der medizinische Identitätsdiebstahl ist doppelt gefährlich, weil neben dem finanziellen Schaden auch die Krankengeschichte des Opfers durch den ‚falschen Patienten‘ verfälscht wird. Das kann gefährlich werden“, verdeutlicht Ärztekammerpräsident Univ.-Prof. Dr. Thomas Szekeres. „Die Folgen reichen von Rufschädigung und finanziellen Schäden bis hin zu einer deutlichen Gefahr für Leib und Leben, wenn etwa falsche Befunde in der Patientenakte zu Behandlungsfehlern führen oder Plätze auf Wartelisten für Operationen gelöscht werden.“

Die Ärztekammer stützt sich bei ihren Erkenntnissen auf eine Studie, die von der renommierten K-Advisors Consulting und Beteiligungsmanagement GmbH durch den IT- und Sicherheitsfachmann Dr. Cornelius Granig und den Cybersecurity-Experten und Geschäftsführer von TS Management Consulting, Dr. Thomas Stubbings, erstellt wurde – und dass die Bedrohungslage evident ist, zeigen auch die Vorfälle der nahen Vergangenheit.

Datenmissbrauch leicht gemacht

Im Oktober 2013 wurde ein Datenleck bei der österreichischen Sozialversicherung bekannt, bei dem sensible Daten wie Adressen, Konto- und Telefonnummern, Angaben über Arbeitgeber sowie Informationen über Kinder und Sozialversicherungsnummern der Versicherten aus der zentralen Partnerverwaltung (ZPV) der Sozialversicherung betroffen waren. Die genauen Umstände sind nach wie vor nicht öffentlich bekannt, das Aktivistenkollektiv Anonymous Austria reklamiert jedenfalls diesen erfolgreichen Hack für sich.

Die Ursache dafür ist umso offensichtlicher: „Mangelndes Sicherheitsbewusstsein der Verantwortlichen, unausgereifte Sicherheitskonzepte sowie fehlende Investitionen in die IT-Sicherheit werden den Angreifern auch bei ELGA ein leichtes Spiel machen“, ist Dr. Johannes Steinhart, Vizepräsident und Obmann der Kurie niedergelassene Ärzte der Ärztekammer für Wien sowie der Österreichischen Ärztekammer, überzeugt.

Dass Funktionalität und Sicherheit des Systems nicht gewährleistet sind, zeigen auch die aktuellen Erfahrungen in Deutschlandsberg. Das Pilotprojekt zur E-Medikation musste dort wegen des technisch nicht ausgereiften Systems von den teilnehmenden Ärzten im Spätsommer 2016 abgebrochen werden.

Die Gefährdungslage bei ELGA sieht auch Studienautor Stubbings: „Man kann und muss davon ausgehen, dass ELGA im Besonderen in den nächsten Jahren Ziel von Angriffen sein wird – oder sogar schon ist.“ Ein Hacker könnte Zugriff und so zum Beispiel Zugang zu allen Daten über die Patienten und deren Behandlung erlangen: „Das ist eine neue Form des Identitätsdiebstahls und ein lukratives Geschäft. Laut FBI zahlten Unbekannte im Frühjahr 2014 für eine einzige gestohlene digitale Krankenakte 50 Dollar.“

Neben dem Identitätsdiebstahl ist auch der Einsatz von Schadsoftware eine reale Bedrohung. Die Funktionsweise ist einfach: Die Daten werden durch die Schadsoftware verschlüsselt, und nur gegen Zahlung von Lösegeld erhält man den elektronischen Schlüssel und damit wieder Zugang zu den Patientendaten. „Wenn dieser Zugang zu den Patientendaten nicht garantiert werden kann, so kann ein solcher Angriff durchaus lebensbedrohliche Folgen nach sich ziehen“, unterstreicht Stubbings.

Cyberangriffe auf Gesundheitsanbieter sind längst auch in Österreich keine Ausnahme mehr. So wurde etwa die Website eines österreichischen Krankenhauses bei einem Hackerangriff mit einer Kinderpornografie-Seite verlinkt. Im Jahr 2009 wurden in Kärnten in drei Spitälern ungefähr 3.000 Krankenhaus-PC von dem Computer-Wurm „Conficker“ befallen und mussten komplett neu aufgesetzt werden.

„Das mag – abgesehen vom Reputationsschaden – noch nicht gefährlich sein, zeigt aber, wie schnell die Bedrohungsszenarien real werden können“, betont Steinhart. „Das sollte auch der Hauptverband der österreichischen Sozialversicherungsträger wissen und lieber seine Sicherheitsarchitektur verbessern, bevor er einen flächendeckenden Roll-out von ELGA und E-Medikation unvorbereitet in ganz Österreich durchpeitscht.“

Denn die Kosten nach einer solchen Cyberattacke sind enorm: In den USA gilt die Regel, dass die Kosten pro gehacktem Datensatz bis zu 200 Dollar betragen können. Diese Kosten betreffen insbesondere Berichterstattung, Berichtigungen, Verwaltung und Cyberuntersuchungen.

ELGA: Schwachstellen und Sicherheitsrisiko

ELGA setzt auf ein dezentrales föderales Identitätsmanagement und Berechtigungskonzept. Jeder Zugang in einem Krankenhaus oder in einer anderen Einrichtung mit Schwachstellen in der IT-Security kann potenziell dazu missbraucht werden, sämtliche ELGA-Gesundheitsdaten aller Österreicher einzusehen, die kein Opt-out verfügt haben. „Das Auftreten von Schwachstellen und in weiterer Folge das fahrlässig oder vorsätzlich herbeigeführte Auftreten von Sicherheitsvorfällen ist bei ELGA wahrscheinlicher als bei einer zentral gemanagten Architektur mit einheitlichen Sicherheitsstandards und einer konsequenten Security Governance“, erklärt Stubbings.

Sogar die ELGA GmbH geht in ihrer eigenen Risikoanalyse davon aus, dass Endgeräte mit Schadsoftware kompromittiert sind und dass dadurch in weiterer Folge Missbrauch stattfinden kann. Eine zentrale Überprüfung der IT-Sicherheit gibt es aber nicht. Der Identitätsmissbrauch wird damit durch ELGA vereinfacht. Der Benutzer meldet sich nur mit Username und Passwort an, eine weitere Authentifizierung ist nicht notwendig. ELGA nützt also „Single Sign-On“: Wer Zugang zu dem Passwort hat, hat alle Berechtigungen und kann zum Beispiel Gesundheitsdaten abrufen, speichern, kopieren, verschicken, verändern sowie neue Befunde schreiben. „Jeglicher Missbrauch ist hierbei möglich“, zeigt Szekeres die Gefahren auf.

Denn anders als beim Online-Banking, wo eine starke Zweifaktor-Authentifizierung durch eine zusätzliche TAN-Eingabe oder einen Hardware-Token plus PIN notwendig ist und einen elektronischen Diebstahl damit stark erschwert, erleichtert das ELGA-Authentifizierungsverfahren den Identitätsdiebstahl. Die Einsicht in die sensiblen Daten erfordert nicht einmal die Zustimmung und Anwesenheit des Patienten. „ELGA und E-Medikation sind anfällig für Missbrauch und müssen zurück in die Werkstatt, sonst sind sie eine enorme Gefahr für die Patientensicherheit“, fasst Steinhart zusammen.

Für die Ärztekammer ist ein Neustart unumgänglich, um die Sicherheitsschwachstellen abzubauen. Steinhart: „Wir fordern eine umfassende Evaluierung sowie die Implementierung sicherheitsfördernder Maßnahmen, statt ELGA und E-Medikation in Österreich flächendeckend mit Gewalt durchzupeitschen.“

„Die Ärztekammer ist nicht grundsätzlich gegen den Fortschritt, den eine elektronische Datenvernetzung mit sich bringen könnte“, fasst Szekeres zusammen. Allerdings müsse bei der Nutzung die Sicherheit für Patienten gewährleistet sein, und die notwendigen finanziellen Mittel müssten in einer vernünftigen Relation zum prognostizierten Nutzen stehen. „Erst dann stehen wir hinter diesem Projekt, denn in der jetzigen Form droht ELGA zum Spionage-Tool für Krankenakten zu werden“, so Szekeres.

Schwachstellen der ELGA-Sicherheit

- ELGA kann aufgrund ihrer dezentralen Berechtigungs- und Benutzer-Architektur nicht sicherstellen, dass tatsächlich immer nur autorisierte Benutzer Zugriff auf ELGA bekommen. Die Sicherheit hängt von der IT-Sicherheit und der Qualität des Benutzer-Managementsystems der jeweiligen Gesundheitsdiensteanbieter (GDA) ab. Es gibt kein zentrales Benutzer- und Berechtigungsmanagement, und es gibt keine zentrale Überprüfung der IT-Sicherheit auf zugreifende Geräte.

- Die Protokollierung des Namens der natürlichen Person kann unter bestimmten Umständen umgangen werden, wodurch die lückenlose Nachvollziehbarkeit lesender oder auch schreibender Zugriffe nicht mehr gegeben wäre.

- Das Kontaktbestätigungsservice erfordert (außer beim niedergelassenen Arzt) nicht die tatsächliche Anwesenheit bzw. Zustimmung des Patienten. Es ist daher anfällig für Missbrauch.

- Unpräzise Sicherheitsanforderungen für Betreiber zentraler Systeme und Netzwerke ermöglichen potenzielle Sicherheitslücken, auch bei zentralen ELGA-Systemen.

Die fünf Forderungen der Ärztekammer zur Sicherheit von ELGA

- Einführung einer zentralen Benutzerverwaltung für alle ELGA-berechtigte Anwender

- Einführung einer verpflichtenden separaten Authentifizierung beim Einstieg in ELGA durch jeden ELGA-User

- Verwendung einer starken Zweifaktor-Authentifizierung, z.B. über die Verwendung von Hardware-Token plus PIN

- Einführung einer flächendeckenden digitalen Signatur von Gesundheitsdokumenten

- regelmäßige Information an Patienten über die gespeicherten Daten und deren Abrufe, z.B. über E-Mail oder SMS („Push Service“)

1. Beispiel eines Angriffsszenarios

2. Beispiel einesmöglichen Schadensszenarios

3. Beispiel einesmöglichen Schadensszenarios

Beispiel für ein mögliches Schadensszenario: Mittels Social Engineering (z.B. Phishing) oder eines im Büro angebrachten Keyloggers verschafft sich ein Angreifer Zugang zu den Credentials eines berechtigten ELGA-Benutzers (z.B. eines Arztes). Der Angreifer bekommt dadurch Zugriff auf sensible Gesundheitsdaten einer Zielperson, die kopiert und missbräuchlich verwendet werden (z. B. für politische Zwecke oder zur Rufschädigung). Im ELGA-Protokoll scheint aber der Arzt mit seinem Namen auf und wird es schwer haben nachzuweisen, dass nicht er es war, der missbräuchlich auf die Gesundheitsdaten zugegriffen hat. Da er nicht ordentlich auf sein Passwort geachtet hat, was zum Missbrauch der Patientendaten geführt hat, ist er aus Fahrlässigkeit haftbar und sogar strafrechtlich belangbar. Variante: Eine mittels „Zero-Day-Exploit“ in einem Krankenhaus eingebrachte Schadsoftware hat gezielt die Benutzerverwaltung der ELGA-GDA-Organisation kompromittiert und legt neue Berechtigungen an. Mit diesen führt der Angreifer nun unautorisierte Abfragen im Namen einer vermeintlich „berechtigten Person“ durch.